开源实例之HFish

前言

HFish是一款安全、简单可信赖的跨平台蜜罐软件,允许商业和个人用户免费使用。

蜜罐技术简介

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐好比是情报收集系统。蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。所以攻击者入侵后,你就可以知道他是如何得逞的,随时了解针对服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

HFish简介

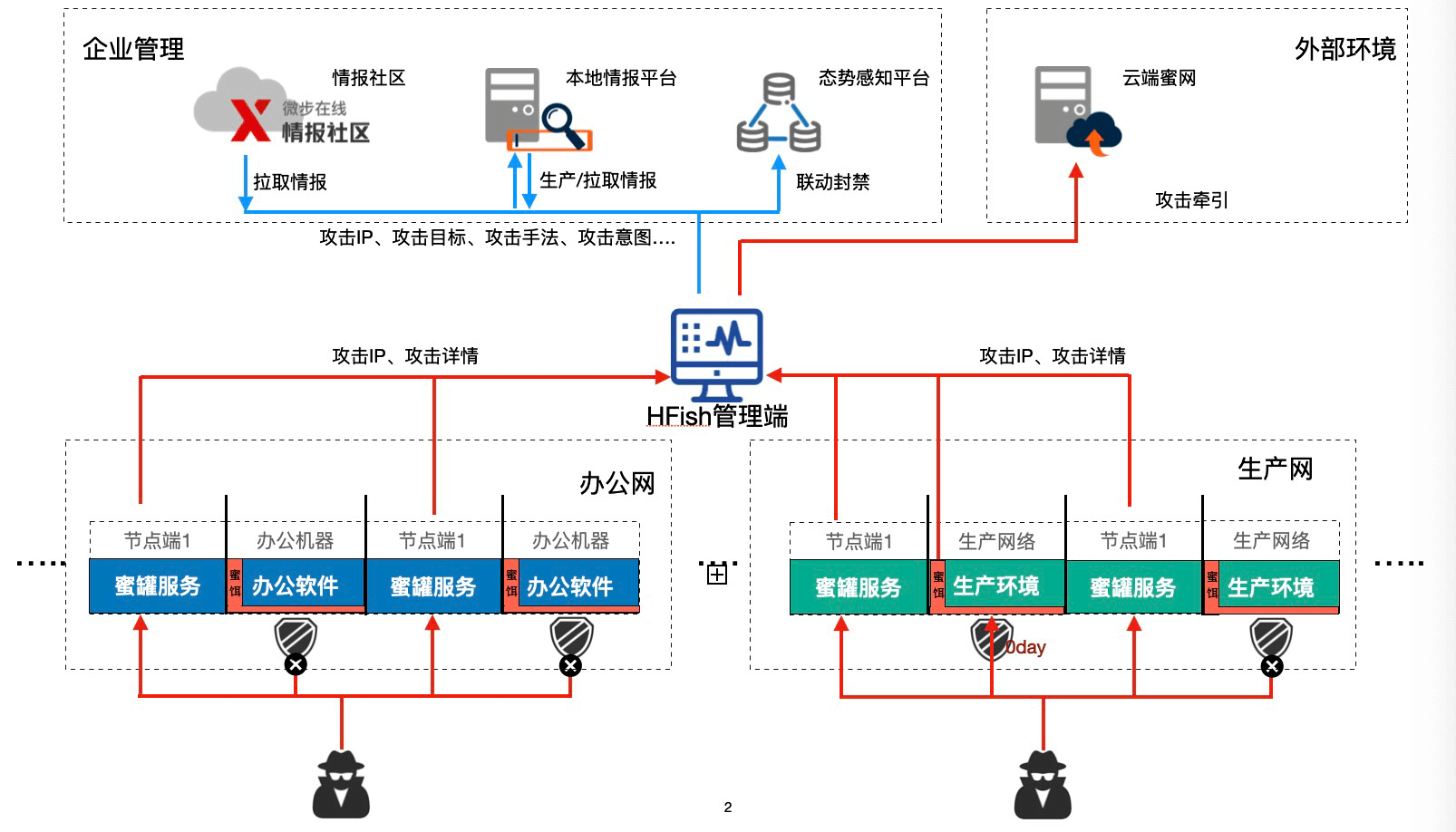

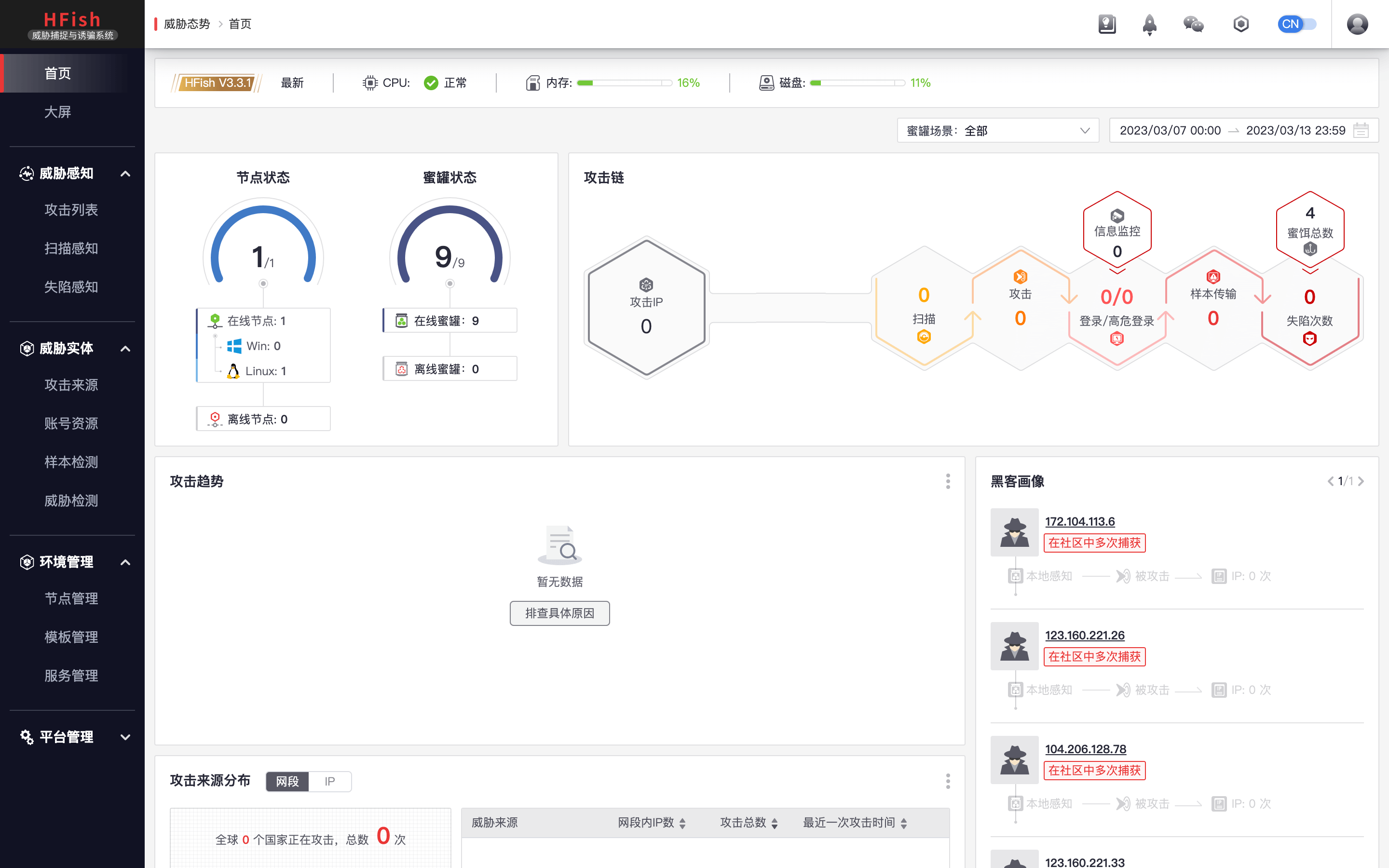

HFish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。

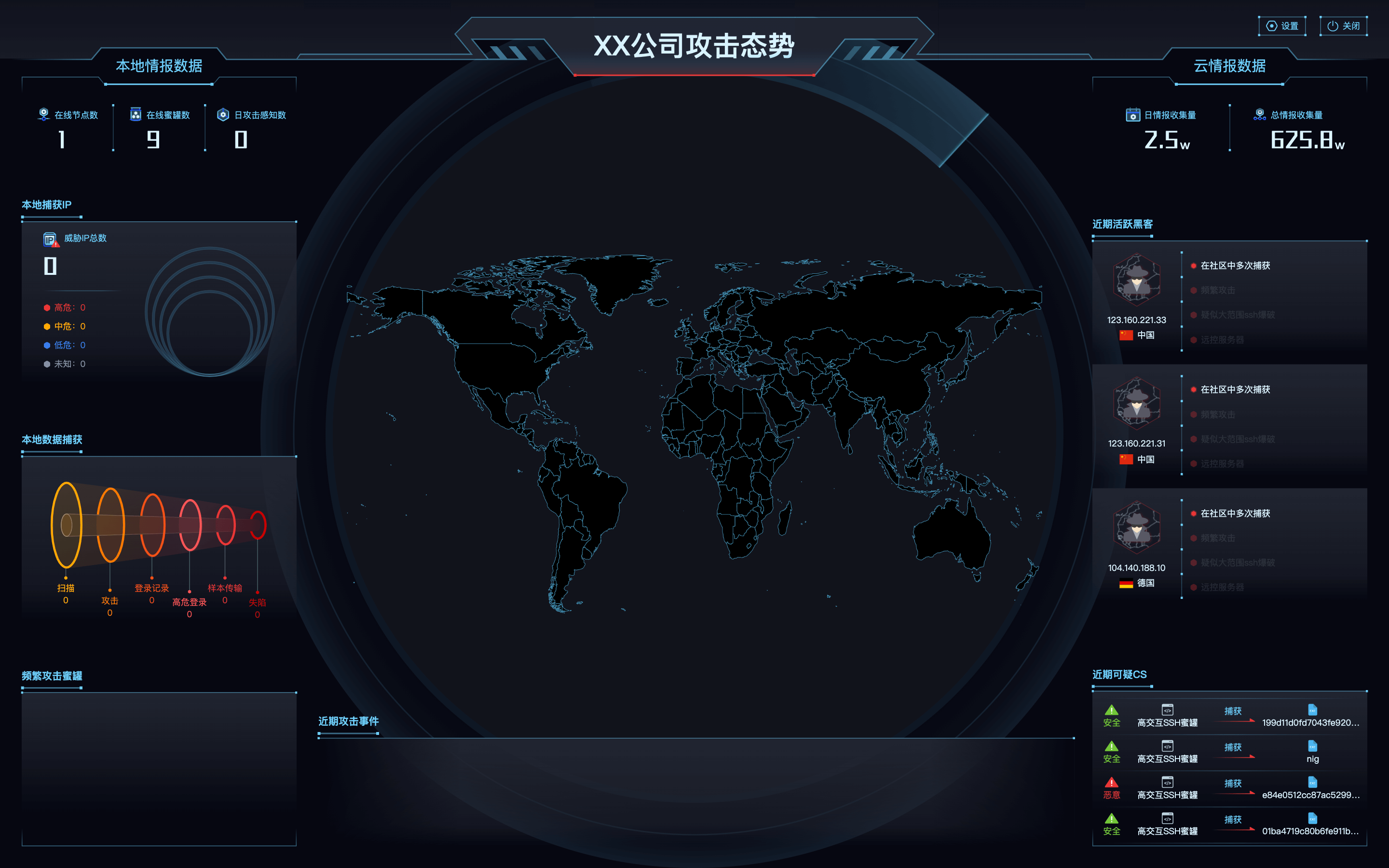

HFish具有超过40种蜜罐环境、提供免费的云蜜网、可高度自定义的蜜饵能力、一键部署、跨平台多架构、国产操作系统和CPU支持、极低的性能要求、邮件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

* 免费、简单、安全的蜜罐产品:蜜罐通常被定义为具有轻量级检测能力、低误报率的检测产品,同时它也是企业生产本地威胁情报的优质来源之一。HFish可以帮助中小型企业用户在日常安全运营中进行避免告警洪水、低成本的增加威胁感知和情报生产能力。目前,社区的力量正在不断帮助HFish完善自身,共同探索欺骗防御的最佳实践。

* 安全、敏捷的威胁感知节点:HFish被广泛应用于感知办公内网、生产环境、云内网及其他环境失陷主机横向移动、员工账号外泄、扫描和探测行为、私有情报生产甚至内部演练和安全意识培训,HFish的多种告警输出形式与态感、NDR、XDR或日志平台结合,极大拓展检测视野。

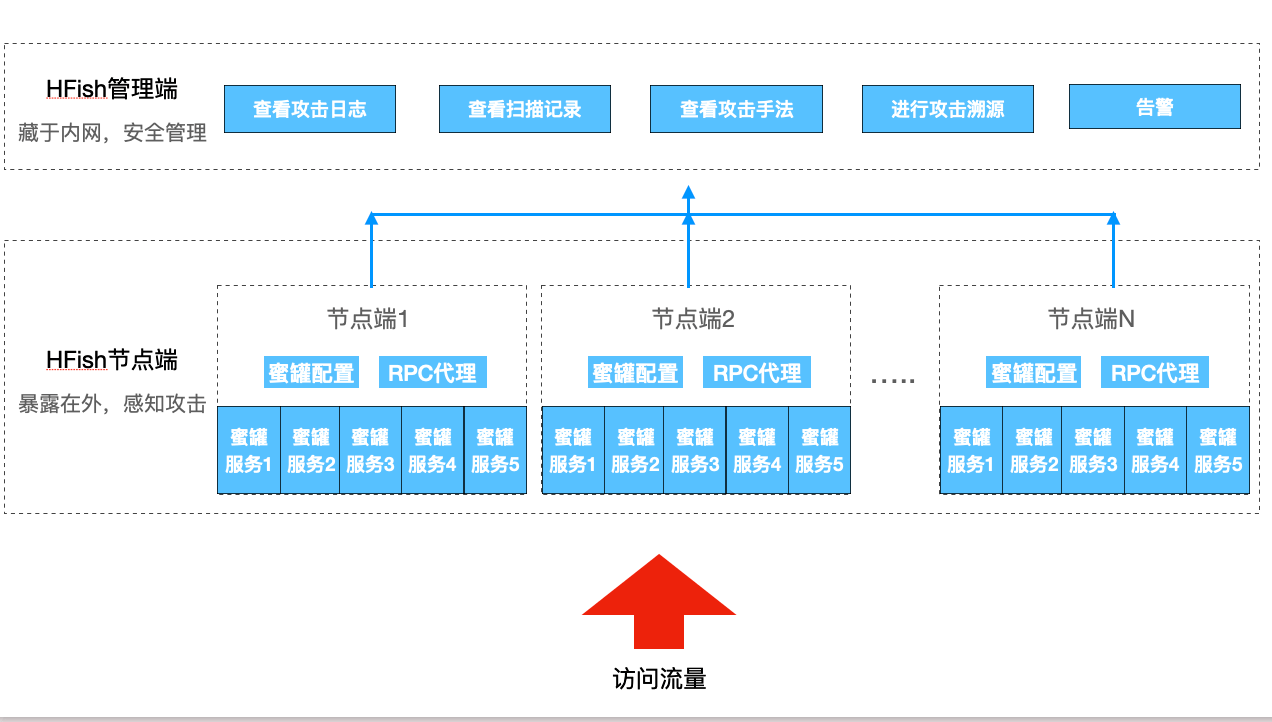

HFish架构

HFish采用B/S架构,系统由管理端和节点端组成,管理端用来生成和管理节点端,并接收、分析和展示节点端回传的数据,节点端接受管理端的控制并负责构建蜜罐服务。

在HFish中,管理端只用于数据的分析和展示,节点端进行虚拟蜜罐,最后由蜜罐来承受攻击。

实例地址

实例配置

| 配置 | 描述 |

|---|---|

| 系统 | Alpine Linux 3.14 |

| 服务器 | Nginx |

| 程序 | HFish 3.3.1 |

实例部署

HFish 官方提供了一键安装脚本,也支持 Docker 部署。

权限要求

- 具有系统读写权限

- 已安装 CentOS

域名解析

以 Nginx 为例,配置 url 重写:

server {

listen 8081;

# 反向代理设置

# 反向代理 /api/v1 用于与节点进行通讯

location /api/v1 {

proxy_pass https://app:4434$request_uri;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header X-Forwarded-Host $host;

proxy_set_header X-Forwarded-Port $server_port;

proxy_connect_timeout 60s;

proxy_send_timeout 60s;

proxy_read_timeout 60s;

}

# 反向代理 /tmp 用于与节点进行下载

location /tmp {

proxy_pass https://app:4434$request_uri;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header X-Forwarded-Host $host;

proxy_set_header X-Forwarded-Port $server_port;

proxy_connect_timeout 60s;

proxy_send_timeout 60s;

proxy_read_timeout 60s;

}

# 反向代理 / 用于与 Web 服务

location / {

proxy_pass https://app:4433;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header X-Forwarded-Host $host;

proxy_set_header X-Forwarded-Port $server_port;

proxy_connect_timeout 60s;

proxy_send_timeout 60s;

proxy_read_timeout 60s;

if ( $request_uri = "/" ) {

rewrite "/" /web break;

}

}

}安装程序

官网地址:https://hfish.io

一键安装脚本

root 执行:

bash <(curl -sS -L https://hfish.net/webinstall.sh)Docker部署

docker run -itd --name hfish \

-v /usr/share/hfish:/usr/share/hfish \

--network host \

--privileged=true \

threatbook/hfish-server:latest实例体验

具体可以进入实例深度体验,也可以访问官方 Demo,查看更多攻击记录:

地址:https://demo.hfish.net:4433/web/

用户:hfishguest

密码:HFish2021

后记

本实例仅供参考,不定期重置数据。